Squid web cache server, ipchains csomagszûrõvel telepítés

v1.0 Kedd Július 17 14:28:45 2001

Írta: Micskó Gábor [ trey trey@debian.szintezis.hu ]

Ez a dokumentum leírja, hogyan telepítsük fel egy Squid web cache servert, ipchains csomagszûrõvel Debian GNU/LiNUX -ra

Tartalom :

1.0 Miért is kell webcache ?

2.0 A tervezés

3.0 Milyen legyen a hardware ?

4.0 Milyen cache servert használjunk ?

5.0 Milyen operációs rendszert használjunk ?

6.0 Mi kell még a SQUID -en kívül ?

7.0 A feladat

8.0 Hardware elõkészítés

9.0 Az operációs rendszer telepítése

10.0 A SQUID

11.0 Biztonsági beállítások

12.0 Az ipchains

13.0 Végszó

1.0 Miért is kell webcache ?

Egy cég számítógépes hálózatán több számítógép használhatja az internetet egyidõben. Több felhasználó nézheti ugyanazt az oldalt, töltheti le ugyanazt a filet ftp -rõl. Felmerülhet a kérdés, hogy nem volna e célszerû a naponta nézett weboldalak tartalmát cache -elni (lokálisan tárolni) egy bizonyos ideig. De bizony célszerû. A lokális másolat gyorsabban elérhetõ, mintha ugyanazt a dokumentumot mindíg az eredeti helyérõl kérnénk le. Az internetszolgéltatók is használnak ilyen cache szervereket. A számítások azt mutatják, hogy olyan vállalatnál, cégnél ahol ~15 munkaállomásnál több használja az internetet, érdemes egy proxy szervert építeni. A statisztikák azt mutatják, hogy egy jól felépített proxy szervernél a találati arány akár 30% is lehet. A proxy szervereknek kettõs feladata van. Egyrészt a már említett cache funkció, másrészt hogy egy valamilyen szabályok szerinti forgalom irányítást végezzen az Internet káosza, és a szép rendezett lokális hálózatunk között.

2.0 A tervezés

Ha úgy döntünk, hogy kell nekünk egy ilyen szerver, az alábbiakra lesz szükségünk :

-egy valamilyen un*x operációs rendszer (szándékosan nem írtam linux -ot ;] )

-egy stabil hardware -ra

-2 db ethernet kártyára

-egy gyors HDD -re

-sok-sok RAM -ra

3.0 Milyen legyen a hardware ?

Ez egy jó kérdés. Mondhatnám azt, hogy a leggyorsabb processzor, a leggyorsabb HDD, meg amennyi RAM -unk van. De szerintem egy kis cégnél (40-60 kliens), egy hasonló konfigurációval már jó eredményt lehet elérni.

- PII processzor (a belsõ cache sokat számít, aki tudja mi a kulönbség a random I/O és a szekvenciális I/O között az tudja mire gondolok)

-9 Gb SCSI HDD (természetesen lehet kisebb, esetleg IDE diszk is de akkor számolnunk kell a lassabb adateléréssel)

-RAM a memóriát ugy méretezzük, hogy a SQUID 'zabálja' a memoriát, tehát ne sajnáljuk, én minimum 128MB -ot ajánlok, de ha van lehetõségünk akkor tegyünk többet a gépbe.

Azt szokták mondani, hogy a SQUID minden 1 GB lemezterülethez 10MB RAM -ot használ. Ezt ajánlatos észben tartani, mert láttam már olyan alulméretezett proxy szervert ami nem gyorsította az internet elérést, hanem ellenkezõleg. Az volt a szûk keresztmetszet a hálózaton.

Ennél pontosabban tudod a hardwaret méretezni, ha ellátogatsz a http://www.squid-cache.org/ -ra, ami a SQUID hivatalos weblapja.

4.0 Milyen cache servert használjunk ?

Én ebben az írásban a Squid 2.xx proxy szervert ismertetem. Hogy miért? Azért, mert a legelterjedtebb, majdnem minden platformon megtalálható, kis angol nyelvtudás birtokában, viszonylag egyszerûen konfigurálható.

5.0 Milyen operációs rendszert használjunk ?

A SQUID tesztelve van LiNUX -on, Solarison, *BSD -ken, es még egy rakás oprendszeren. Én most a Debian GNU/LiNUX 2.2 potato operációs rendszert választom. Miért ? Mert egy stabil, gyorsan telepíthetõ, minimális konfigurációval telepítve jól áttekinthetõ, gyorsan upgrade -lhetõ, a biztonsági frissítések akár órákon belül elérhetõek hozzá. (apt-get update, apt-get upgrade)

6.0 Mi kell még a SQUID -en kívül ?

Ha tûzfalat szeretnénk építeni, szükség van a gép védelméhez valamilyen kernel szintû védelemre. Ez jó dolog mert, gyors. Erre a LiNUX ban 2 eszköz is a rendelkezésünkre áll. Az egyik az ipchains, a másik az iptables. Az iptables az ipchains továbbfejlesztett verziója, amely a 2.4.xx -es kernelektõl használhatjuk. Én ebben az írásban az ipchains -t ismertetem, mert az iptables a jelen pillanatban meg nem teljesen kiforrott, és néhány biztonsági rés is van rajta. A jó tûzfal mindíg valamilyen kernelszintû + applikáció szintû komponensbõl épül fel.

Jelen esetben a kernel szintû védelemet az ipchains http://debian.szintezis.hu/ipchains/index.html , az applikáció szintû megvalósítást pedig a SQUID biztosítja.

Ennyi bevezetõ után térjünk a lényegre:

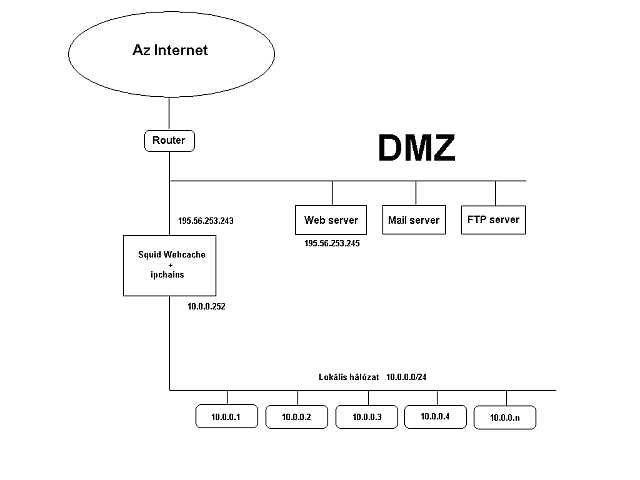

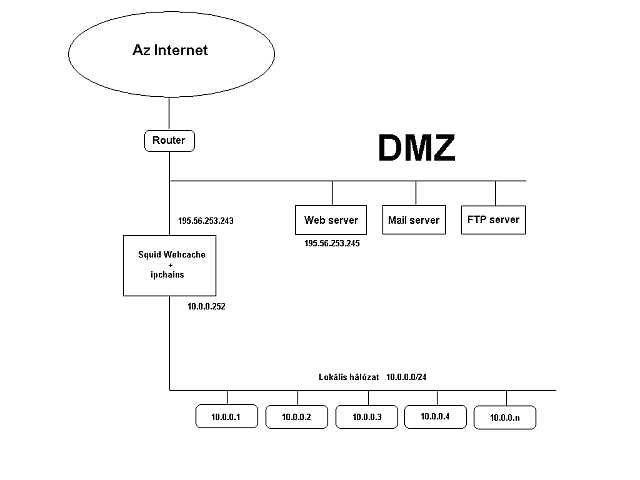

7.0 A feladat

Adott egy vállalat amelynek a belsõ hálózata 10.0.0.0/24 -es tartományból kiosztott ipcímeket használ. A tarományban kb. 40 kliens található, amelyek szeretnék elérni az internetet. Szeretnénk a belsõ hálózatot megvédeni a gonosz crackerektõl. A levelezést és http szervert (DMZ) egy külön géppel oldjuk meg, ez nem témája ezen írásnak. Hogyan csinaljuk ?

Megoldhatjuk többféleképpen is. Az ipchains -t használva masq -olhatjuk a belsõ hálózatot, így mindegyik gép elérheti az internetet, kis ügyeskedéssel az internet felõl is elérhetõek a belsõ gépek. De akkor le kell mondanunk az authentikációról, és a cachelésról.

Vagy pedig építünk egy proxy szervert. Hát építsünk!

Egy példa a tûzfal elhelyezésére

8.0 Hardware elõkészítés

Építsük be a két hálózati kártyát a gépbe. Ügyeljünk a megfelelõ slotba kerüljenek, lehetõleg használjunk PCI -os 10/100 as kártyákat. Ne akarjunk 10 BASE-Típusú hálózati kártyából proxyt építeni, semmi értelme. Ha hálózati kártyát választunk, probáljunk meg valamilyen server kártyát venni aminek saját processzora van, és nem a CPU -t terheli. Esetleg ami a busmaster -t támogatja. Tippet nem adok, lehet 3 ezer forintos Realtek8139 -bõl is építeni, mindenki döntse el mire van szüksége.

Én az alábbi gépre telepítettem :

PII 350 Klamath processzor 512kB cache

6GB SCSI HDD

256 MB SDRAM

2db Realtek8139 NIC

9.0 Az operációs rendszer telepítése

Használjuk a Debian legutolsó terjesztését. Ez jelen pillanatban a Debian GNU/LiNUX 2.2r3.

Helyezzük a cd -t a meghajtóba, és bootoljunk róla. Ha a géped nem támogatja az El Torito szabványt, kénytelen leszel floppyról elinditani a telepítõt. Itt találsz hozzá segítséget:

http://debian.szintezis.hu/stuff/install.txt

1. Állítsuk be a billentyût

2. Partícionálás

Bootable /boot 20 MB

/home 1000MB

/ 2500MB

/var 2794MB

swap 128 MB

- inicializáljuk a swap partíciót

- inicializáljuk a linux partíciókat

elõször a / partíciót

majd a /boot , /home, /var partíciókat.

Következik az operációs rendszer kernel moduljainak a telepítése. Tõltsük be az rtl8139 nevû modult.

Konfiguráljuk a Hálózatot:

Hostname : debian

válaszzuk ki a a két ethernet kártya közül melyik lesz a külsõ interface. Legyen ez az eth0.

Adjuk meg az adatait :

ip: 195.56.253.243

netmask: 255.255.255.248

default gateway: 195.56.253.246

domain: szintezis.hu

Természetesen ezeket az adatokat nem kitaláltam, hanem az ISP bocsátotta rendelkezésre.

nameserver: 195.56.253.245 egy nameserver a domain -ben

nameserver: 194.149.0.157 a datanet egyik nameservere

Ha ez megvan telepítsük fel a base rendszert.

Konfuguráljuk a base rendszert :

A földrajzi helynél válasszuk értelemszerûen az Europe -> Budapest beállításokat.

A telepítõ megkérdezi, hogy szertnénk e, hogy a GMT idõt a hardware óra tárolja ? Válaszoljunk bátran _nem_ -el.

Tegyük a merevlemezünket boot -olhatóvá. Install lilo in the MBR. Azaz a lilot installáljuk a Master Boot Record -ba.

Megkérdezi, hogy szeretnénk e bootfloppyt készíteni? Erre mit mondjak ? =) Erõsen ajánlott.

Reboot System.

Az alaprendszer ezzel felkerült a gépünkre. Ha mindent jól csináltunk, akkor a reboot után a rendszer már a HDD -rõl indul.

A telepítõ rákérdez, hogy akarjuk e az MD5 típusú passwordok használatát. Akarjuk. Igaz figyelmeztet, hogy gondok lehetnek a NIS, NIS+ egyéb dolgokkal, de mi azokat nem akarjuk használni.

Akarunk e shadow passwordot ? Naná. A válasz : yes.

Utánna bekéri a root jelszót. Írjuk be. Lehetõleg ne 'alma' vagy valami hasonló legyen, használjunk szám-írásjel-betû kombinációt.

Hozzunk létre egy normál usert a mindennapi használathoz. Igaz a firewallon nem lesz user (optimális esetben), de azert jó ha nem root -ként, dolgozunk a gépünkön. A root accountot csak szigorúan rendszeradminisztrációs célból használjuk! Ez alapszabály.

Megkérdezi a telepítõ, hogy eltávolíthatja-e a pcmcia csomagokat. Hadd szedje le, kell a bánatnak.

Kérdi, hogy kell e a PPP (Point to Point Protocol)? Nem kell.

Következik az Apt konfigurációja.

Akarunk e non-us csomagokat ? Igen.

Akarunk e non-free csomagokat ? Igen.

Akarunk e contrib csomagokat ? Igen.

Megkérdi honnan telepítsen ? Válasszuk a hozzánk közel esõ mirrort. Nekem a ftp://ftp.at.debian.org jött be.

Megkérdezi, hogy akarunk e más apt source -t hozzáadni ? Igen.

deb ftp://ftp.hu.debian.org/debian potato main contrib non-free

deb ftp://ftp.us.debian.org/debian potato main contrib non-free

deb http://security.debian.org potato/updates main contrib non-free

deb http://non-us.debian.org/debian-non-US potato/non-US main contrib non-free

valami ilyen legyen a /etc/apt/sources.list -ben.

Kérdi milyen telepítést szeretnénk. Mivel a jó proxy lényege, hogy minel kevesebb applikáció legyen rajta, minél biztonságosabb legyen, ezért válasszuk az Advanced telepítést.

Elindítja a dselect -t. Ne válasszunk ki semmit. Remove packages. Ezzel leszedi a pcmcia csomagot.

Lépjünk ki a dselect -bõl.

Have a lot of fun.

Loginoljunk be root -ként. Ezzel egy teljesen minimális alap debian rendszert telepítettünk a gépünkre, amiból hiányzik minden sallang, X server meg ilyen tök fontos dolgok a proxy szempontjából =).

Ha sikeresen bejelentkeztünk, frissitsük fel a rendszerünket. Nagyon fontos a tûzfal naprakész frissítése, a security bugok kijavítása. A Debian disztibúció szerencsére ehhez minden támogatást megad. Tehát az elsõ lépés :

apt-get update

apt-get upgrade

Ezzel a rendszerünket up-to-date állapotba hoztuk. Ezt az eljárást ezentúl cészerû lesz naponta elvégezni. Ha lusták vagyunk irhatunk rá egy scriptet, amit crontab -olva, ezt automatizálhatjuk is.

Mivel a telepített rendszerünk mentes minden felesleges elemtõl, a müködéshez néhány dolgot telepítenünk kell :

apt-get install mc (hogy a rutintalan arcok is boldoguljanak)

Mivel a telepítés folyamán a telepítõ csak az egyik hálózati csatolót állítja be, itt az ideje hogy a másikat konfiguráljuk. Tehát :

/etc/network/interfaces

iface eth0 inet static

address 195.56.253.245

netmask 255.255.255.0

network 195.56.253.240

broadcast 195.56.253.247

gateway 195.56.253.246

ezt látjuk benne. Ennek a mintájára irjuk meg a belsõ intercace adatait :

iface eth1 inet static

address 10.0.0.252

netmask 255.255.255.0

broadcast 10.255.255.255

Ezzel beállítottuk a két hálózati interfacet. Az ifdown -a parancsal húzzuk le a csatolókat, majd az ifup -a -val fel. Az ifconfig parancsak ellenõrizzük, és ha minden jól megy akkor a kimeneten 3 interfacet kell látnunk :

eth0 a külsõ csatoló 195.56.253.245 -ös ip -vel

eth1 a belsõ csatoló 10.0.0.252 es ip -vel

lo a localhost 127.0.0.1 ip -vel

No, ellenõrizzük is le, hogy mennyire mûködik a dolog :

ping 10.0.0.1 O.K.

ping 195.56.253.245 O.K.

ping www.bme.hu O.K.

Ha ezek mennek, akkor megy a belsõ hálózat, és a külsõ hálózat (internet) is. És amint látjuk a névfeloldás is. Ezzel tulajdonképpen a hálózati beállítások végére értünk.

Hogy ne nagyon kelljen bolygatni a proxyt a késõbbiekben, keressünk egy szimpatikus kernelt, amit használni fogunk. Én a 2.4.5 -öst használom. Töltsük le az ftp.hu.kernel.org -ról. Konfiguráljuk, fordítsuk le, installáljuk.

Most jön egykét szükséges komponens telepítése :

apt-get install binutils

apt-get install make

apt-get install gcc

apt-get install apache

apt-get install squid

apt-get install exim

apt-get install logrotate

apt-get install dnsutils

10.0 A SQUID

Nos most, hogy az operációs rendszert feltelepítettük, installáljuk fel a SQUID -et. Ehhez az apt-get install suid borzasztóan bonyolult parancsot kell kiadni. Ha feltelepült szerkeszzük a /etc/squid.conf -ot.

Lássuk mit is kell állítni benne :

http_port 3128 - ezen a porton fog figyelni a squid

icp_port 3130 - ezen a porton fog a squid ICP kéréseket fogadni és küldeni más cache serverekhez

cache_peer hostname type 3128 3130 - itt tudunk a proxy hierarchiába beállítani, ez lehet parent, vagy child proxy

hierarcy_stoplist cgi-bin \ ?

acl QUERY urlpath_regex cgi_bin \ ?

no_cache deny QUERY - ezeket a sorokat a SQUID fejlesztõi erõsen ajánlják hogy uncommentezzük ki . Hát tegyük azt.

cache_mem 8MB - ez a default, igény szerint állítsuk be

cache_dir /var/spool/squid 100 16 256 - ahol a '100' a cache mérete megabyte -ban, a '16' a cache könyvtárak száma, és a '256' a könyvtárakon belüli subdirectory -k száma

cache_access_log /var/log/squid/access.log

pid_filename /var/run/squid.pid

ftp_user squid@gep.valahol.hu - anonymous ftp esetén ezt a e-mail címet küldi el jelszóként

ftp_list_width 32 - a browserbe a megjelenítendõ ftp lista szélessége

ezek az általános beállítások.

Lássuk az authentikációt. ncsa_auth -ot fogunk használni :

authenticate_program /usr/lib/squid/ncsa_auth /usr/etc/passwd - az elsõ tag az auth program helye, a második a felhasználók:jelszavak helye

Most jön a legfontosabb rész, az ACL avagy az Access Control List. Ebben szabályozzuk, hogy ki használhatja a proxy szervert.

acl local proxy_auth REQUIRED - ahol a 'local' az általam definiált felhasználói csoport

http_access allow local -ezt remélem nem kell magyarázni

proxy_auth_realm Squid proxy caching web server - amit az authentikációt kérõ ablakba kiír

Namost ezzel már egy alapszinten konfigurált web cache -ünk van. Ez egy kliens browserébe beállítva (10.0.0.252:3128), autentikációt fog kérni. Létre kéne hoznunk a passwd filet. Ehhez az apache htpasswd segédprogramját fogjuk használni.

cd /usr/etc

htpasswd -c passwd user

kérni fog az 'user' nevû felhasználóhoz egy jelszót, írjuk be. Innentõl ez a felhasználó tudja használni a proxy -t. A következõ felhasználó hozzáadása :

htpasswd passwd jozsi

felhasználó törlése :

a passwd file -ból a megfelelõ felhasználó kitörlésével.

A squid egy eleg jól konfigurálható szerver. Ezer beállítása van, én ennek az egy százalékát ismertettem, ezt mindenkinek a saját rendszeréhez kell igazítani. A squid.conf nagyon jól van kommentezve, el kell olvasni, és a megfelelõ helyen átírni.

11.0 Biztonsági beállítások

Egy firewall esetén fokozottan oda kell figyelni a biztonság kérdésére. A gépen lehetõleg minél kevesebb service fusson. A gépnen ne legyenek fölöslegesen nyitott portok. Szerezzük be az nmap nevû programot. (apt-get install nmap) Ez egy security scanner, amellyen egy masik géprõl le tudjuk ellenõrizni a nyitot portjainkat. A nyitott portok, fõleg az 1024 alatti portok (és a mögöttük futó servicek) veszélyesek lehetnek.

nmap 195.56.253.245

7/tcp echo

9/tcp discard

13/tcp daytime

19/tcp chargen

23/tcp telnet

37/tcp time

79/tcp finger

111/tcp sunrpc

512/tcp exec

513/tcp login

514/tcp shell

515/tcp printer

3128/tcp squid

4045/tcp lockd

32771/tcp sometimes-rpc5

32772/tcp sometimes-rpc7

32773/tcp sometimes-rpc9

32774/tcp sometimes-rpc11

32775/tcp sometimes-rpc13

32776/tcp sometimes-rpc15

32777/tcp sometimes-rpc17

32778/tcp sometimes-rpc19

látjuk, hogy egy rakás fölösleges dolog fut. Nézzük az UDP portokat :

nmap -sU 195.56.253.245

3130/udp squid-ipc

na, szedjük ki a szükségtelen portokat. Mire van szüksége a egy jó tûzfalnak ?

Szerintem:

nmap host

Port State Protocol Service

22 open tcp ssh

3128 open tcp squid_http

nmap -sU host

Port State Protocol Service

3130 open udp squid-ipc

Ennyire van szükség, a többi teljesen felesleges, és a tûzfal szempontjából további támadási pont. Ne feledjük el,hogy a tûzfal lesz az 'átjáró' az internet, és a saját lokális hálózatunk között. Tehát a legnagyobb figyelemet kell rá fordítanunk.

Ha nem ezeket látjuk, a megfeleõ serviceket távolítsuk el.

update-rc.d -f portmap remove !!!

utánna szerintem egy tûzfalon nem kell inetd

update-rc.d -f inetd remove

ha megvan, allítsuk le a portmappert és az inetd -t.

Elvileg ha lescanneljük a gépünket, ah ssh -n és a squiden kívül nem fut semmi. Good.

12.0 Ipchains

Fokozzuk a védelemet. Állítsuk munkába a kernel szintû védelemet is.

-------------------------------------------------------------------------

#!/bin/bash

#simple firewall script by trey

#

ipchains='/sbin/ipchains'

pub_ip='195.56.253.243'

priv_ip='10.0.0.252'

dns='195.56.253.245'

dns1='194.149.0.157'

case "$1" in

start)

echo -n "Starting up firewall : ipchains"

echo "1" > /proc/sys/net/ipv4/tcp_syncookies

echo "1" > /proc/sys/net/ipv4/ip_always_defrag

echo "1" > /proc/sys/net/ipv4/conf/all/rp_filter

$ipchains -P input DENY

$ipchains -P forward DENY

$ipchains -P output ACCEPT

$ipchains -A input -s 127.0.0.1

-d 127.0.0.1 -j ACCEPT

$ipchains -A input -p UDP -s $pub_ip -d $pub_ip -j ACCEPT

$ipchains -A input -p TCP -s $dns domain -d $pub_ip -j ACCEPT

$ipchains -A input -p UDP -s $dns domain -d $pub_ip -j ACCEPT

$ipchains -A input -p TCP -s $dns1 domain -d $pub_ip -j ACCEPT

$ipchains -A input -p UDP -s $dns1 domain -d $pub_ip -j ACCEPT

$ipchains -A input -p TCP ! -y -d $pub_ip -j ACCEPT

$ipchains -A input -p TCP -d $pub_ip ssh -j ACCEPT

$ipchains -A input -s 10.0.0.0/24 -d $priv_ip -j ACCEPT

echo "."

;;

stop)

echo -n "Shutting down firewall : ipchains"

echo "0" > /proc/sys/net/ipv4/tcp_syncookies

echo "0" > /proc/sys/net/ipv4/ip_always_defrag

echo "0" > /proc/sys/net/ipv4/conf/all/rp_filter

$ipchains -P input ACCEPT

$ipchains -P forward ACCEPT

$ipchains -P output ACCEPT

$ipchains -D input -s 127.0.0.1

-d 127.0.0.1 -j ACCEPT

$ipchains -D input -p UDP -s $pub_ip -d $pub_ip -j ACCEPT

$ipchains -D input -p TCP -s $dns domain -d $pub_ip -j ACCEPT

$ipchains -D input -p UDP -s $dns domain -d $pub_ip -j ACCEPT

$ipchains -D input -p TCP -s $dns1 domain -d $pub_ip -j ACCEPT

$ipchains -D input -p UDP -s $dns1 domain -d $pub_ip -j ACCEPT

$ipchains -D input -p TCP ! -y -d $pub_ip -j ACCEPT

$ipchains -D input -p TCP -d $pub_ip ssh -j ACCEPT

$ipchains -D input -s 10.0.0.0/24 -d $priv_ip -j ACCEPT

echo "."

;;

flush)

echo -n "Flushing firewall settings : "

echo "0" > /proc/sys/net/ipv4/tcp_syncookies

echo "0" > /proc/sys/net/ipv4/ip_always_defrag

echo "0" > /proc/sys/net/ipv4/conf/all/rp_filter

$ipchains -F

$ipchains -P input ACCEPT

$ipchains -P forward ACCEPT

$ipchains -P output ACCEPT

echo "done."

;;

*)

echo "Usage: ./firewall { start | stop }"

exit 1

;;

esac

exit 0

-------------------------------------------------------------------------

Ezzel a tûzfal beállításait elvégeztük. A tûzfal a jelen beállítások mellett az input és forward láncon minden forgalmat tilt. Az output láncon minden forgalmat enged.

$ipchains -P input DENY

$ipchains -P forward DENY

$ipchains -P output ACCEPT

A tûzfalon a lokális forgalmat engedélyzzük:

$ipchains -A input -s 127.0.0.1 -d 127.0.0.1 -j ACCEPT

(ipchains -A input -i lo -j ACCEPT)

a következõ beállitás az snmpd eléréséhez kell :

$ipchains -A input -p UDP -s $pub_ip -d $pub_ip -j ACCEPT

Biztosítjuk a DNS szerverek elérését:

$ipchains -D input -p TCP

-s $dns domain -d $pub_ip -j ACCEPT

$ipchains -D input -p UDP -s $dns domain -d $pub_ip -j ACCEPT

$ipchains -D input -p TCP -s $dns1 domain -d $pub_ip -j ACCEPT

$ipchains -D input -p UDP -s $dns1 domain -d $pub_ip -j ACCEPT

Engedélyezzük az általunk felépített kapcsolatra érkezõ válaszcsomagok fogadását, de tiltjuk a tõlünk a kapcsolat felépítését kérõ csomagokat.

$ipchains -A input -p TCP ! -y -d $pub_ip -j ACCEPT

Engedélyezzük az SSH kapcsolatot:

$ipchains -D input -p TCP -d $pub_ip ssh -j ACCEPT

és engedélyezzük a gép elérését a belsõ hálózat irányából:

$ipchains -D input -s 10.0.0.0/24 -d $priv_ip -j ACCEPT

13.0 Végszó

Ennyit szerettem volna leírni a Squid proxy -val kapcsolatban. A leírás a saját tapasztalataim alapján készült, a mûködéséért semmilyen feleõsséget nem vállalok. Remélem segít egy alapszintû tûzfal felállításában, de a legnagyobb biztonság elérésének céljából mindenkinek a saját rendszeréhez kell igazítania az itt olvasottakat.

Ha valami kérdésed, építõ jellegû kritikád, hozzáfûzni valód lenne : trey@debian.szintezis.hu

Sok szerencsét!